Dans la famille « les petits tracas du quotidien du sysadmin en vadrouille », je veux « la connexion SSH à mon serveur GNU/Linux préféré depuis Windows ». Le premier stagiaire venu vous lancera un condescendant « et Putty, c’est pour les ‘iench ? » (oui, le stagiaire moderne aime massacrer sa langue maternelle, l’air de rien). Seulement en bon paranoïaque que vous êtes, vous avez banni ce vieux duo grabataire qu’est l’identifiant/mot de passe au profit d’un séduisant couple de clés publique/privée DSA, on ne peut plus légitime s’il en est. Dans un élan de satisfaction non dissimulé, vous demandez alors au jeune impudent comment utiliser cette clé privée DSA dans Putty, la sempiternelle réponse « ch’ais pas c’est quoi » ne tardant évidemment pas à suivre. Le bougre se retrouve vulnérable, il n’y a plus qu’à l’achever d’un coup (bas) de RTFM. Il semble meurtri, à l’évidence il a subi ce Finish Him un grand nombre fois auparavant. Le grand pédagogue en vous le prend alors en pitié et tente de soigner à la fois son amour propre et son inculture manifeste.

Pré-requis :

- GNU/Linux Debian 6 « Squeeze » pour la partie serveur

- SSH avec authentification par clés DSA (voir ici pour un exemple)

- Windows pour la partie cliente

- Putty / Puttygen

- Un stagiaire (optionnel)

Putty est donc un logiciel émulant un terminal de commande GNU/Linux depuis Windows. Il faut maintenant télécharger et installer les versions stables de Putty et Puttygen. Ce dernier permet de convertir la clé privée DSA, que vous aurez préalablement récupérée sur votre poste Windows, au format .ppk utilisable par Putty.

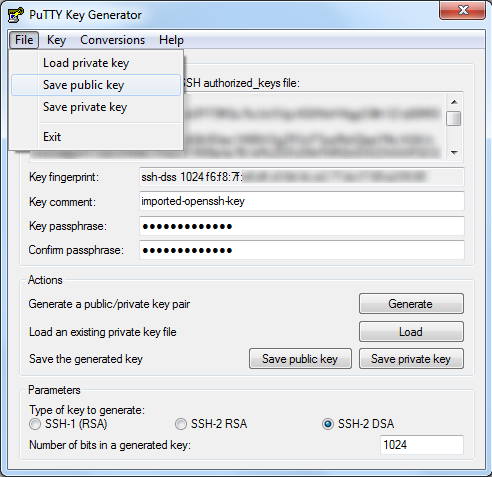

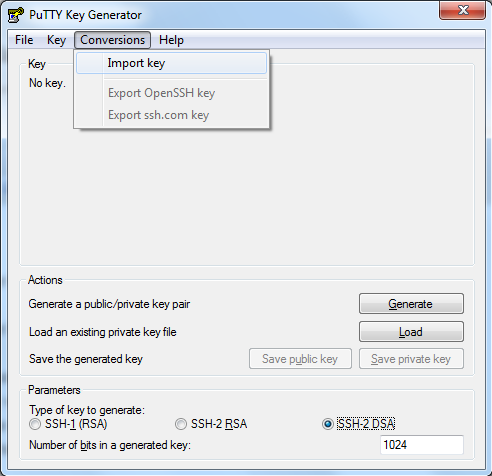

On lance donc Puttygen et on y importe la clé privée. Saisissez le mot de passe demandé si vous en avez ajouté un lors de la création des clés.

Il ne reste plus qu’à sauver la clé ainsi convertie sous le nom id_dsa.ppk par exemple.

Il ne reste plus qu’à sauver la clé ainsi convertie sous le nom id_dsa.ppk par exemple.

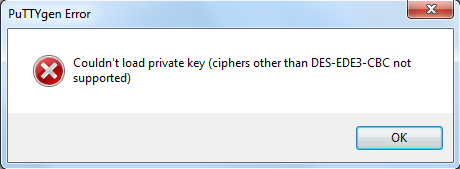

Si vous êtes confronté au message d’erreur « Couldn’t load private key (ciphers other than DES-EDE3-CBC not supported », il faut utiliser la version de développement de Puttygen.

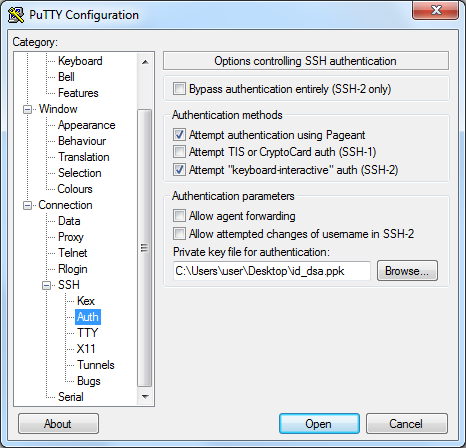

Il ne reste plus qu’à créer la session sous Putty et à y ajouter la clé .ppk dans le menu « Connection > SSH > Auth »

Il ne reste plus qu’à créer la session sous Putty et à y ajouter la clé .ppk dans le menu « Connection > SSH > Auth »

Mission accomplie, mais pour avoir l’esprit serein et vous assurer que votre stagiaire a tout bien compris, vous lui demandez de refaire la manipulation pour les 92 autres serveurs de l’entreprise. Quand il aura fini, afin de la vacciner contre le « ch’ais pas c’est quoi », il tâchera de vous expliciter les formules de la page Wikipedia concernant DSA. Tout ceci dans un soucis de pédagogie évidemment ;).